Everyone has the right to be free of cybersecurity fears.Chief Executive Officer, Kaspersky

A cybersecurity expert and our CEO since 2007, Eugene Kaspersky founded the company back in 1997, after building a groundbreaking collection of antivirus modules.

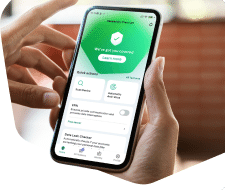

Now we are the world's largest privately-owned cybersecurity company, committed to fighting cybercrime whilst maintaining the highest standards of professional integrity and transparency.

Now we are the world's largest privately-owned cybersecurity company, committed to fighting cybercrime whilst maintaining the highest standards of professional integrity and transparency.